|

最新文章

|

知识管理交流

→『 技术文档交流 』

本版文数:11069 今日文数:5465

|

|

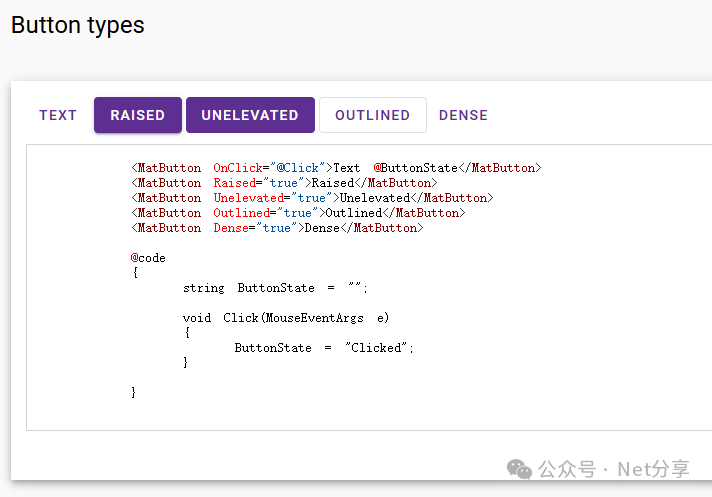

MatBlazor是一个专门为Blazor和RazorComponents开发的组件库,基于Google的MaterialDesign规范实现了一系列常用的交互组件。无论是开发Web应用还是跨平台应用,MatBlazor都能帮助我们快速构建美观且功能强大的用户界面。一、什么是MatBlazor?MatBlazor是一个...

|

|

近日,一份疑似微软内部的红头文件在开发者社区悄然流传,犹如一颗重磅炸弹,引发了广泛关注。文件中明确指出,在2025年,随着网络安全形势的日益严峻,C#开发者若不掌握关键的安全编码技术,将面临被行业淘汰的风险。其中,SQL注入和XSS漏洞防护成为重中之重,下面我们就来深入剖析这3个决定C#开发者命运的安全编码要点。一、S...

|

|

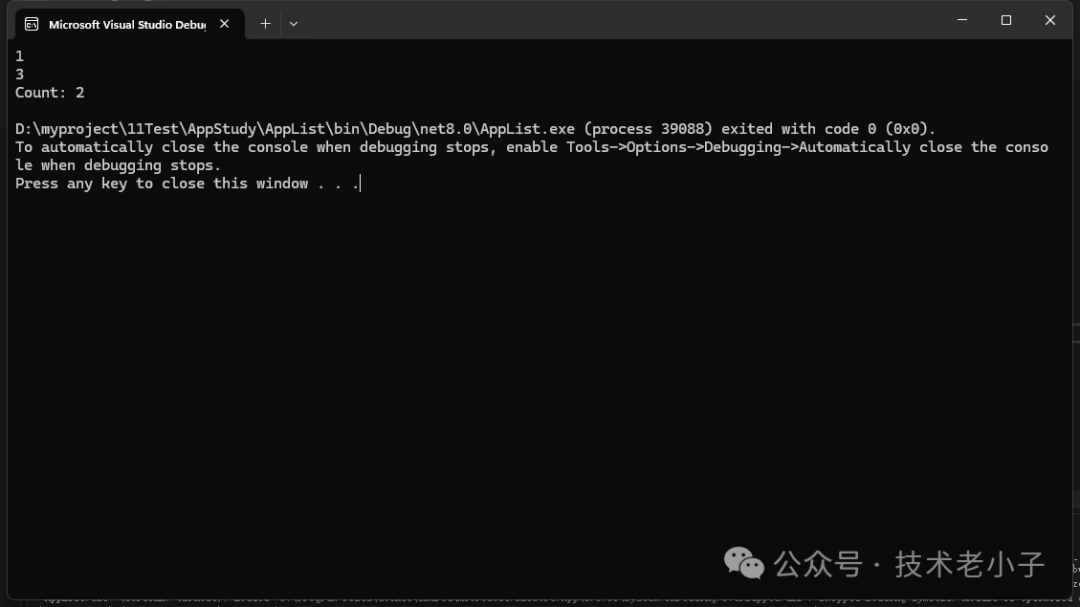

概念和特点在C#中,List<T>是一种泛型集合,它提供了一组强大的方法来管理一组有序的对象。列表的特点包括:动态大小:与数组不同,列表的大小会根据需要动态增长或缩小。同类型元素:列表中只能包含一种类型的元素,这个类型在声明时通过泛型参数T指定。随机访问:列表支持通过索引快速访问元素。灵活的操作:列表提供了丰富的方法,...

|

|

FetchAPI已逐渐取代了传统的XMLHttpRequest(Ajax)成为前端开发者首选的网络请求方法。作为一种更强大、更优雅的网络通信解决方案,FetchAPI带来了诸多优势。1.基于Promise的简洁语法FetchAPI使用Promise,使得处理异步操作变得更加简洁明了:相比传统Ajax的回调地狱,fetc...

|

|

this是JavaScript中最容易让人困惑的概念之一。它的指向取决于函数的调用方式而非定义位置,且在不同场景下表现不同。一、this的本质this是一个动态绑定的执行上下文对象,指向当前函数运行时的“所有者”。它的值在函数被调用时确定,而非定义时。理解this的关键在于分析函数是如何被调用的。二、绑定规则1.默认...

|

|

在C#开发的广袤天地中,代码质量犹如一座大厦的基石,决定着软件的稳定性、可维护性与扩展性。微软,作为C#语言的缔造者,其内部代码规范无疑代表着行业顶尖水准。今天,我们有幸一窥这些从微软内部流出的C#代码规范,探寻大厂编写高质量C#代码的秘诀。命名规范:让代码“开口说话”PascalCase命名法在微软的代码库中,对于公...

|

|

浅谈经典的超融合pve部署技术

浅谈经典的超融合pve部署技术

一、PVE是什么超融合基础设施(Hyper-ConvergedInfrastructure,HCI)是一种集成了计算、存储和网络功能的架构,通常用于构建私有云和数据中心。ProxmoxVirtualEnvironment(PVE)是一种流行的开源...

|

|

转自:长城以北cnblogs.com/namelessblog/p/13706651.html一、C#语言方面1.1、垃圾回收垃圾回收解放了手工管理对象的工作,提高了程序的健壮性,但副作用就是程序代码可能对于对象创建变得随意。1.1.1、避免不必要的对象创建由于垃圾回收的代价较高,所以C#程序开发要遵循的一个基本原则就...

|

|

更改SQLServer数据库中某个表的指定字段长度改为nvarchar(255),如果此字段长度已经是255,则无需更改以下是检查字段当前长度并仅在需要时修改的SQL脚本:IFEXISTS(SELECT1FROMINFORMATION_SCHEMA.COLUMNSWHERETABLE_SCHEMA=dbo--假设架构是...

|

|

算术运算符用于数学计算,返回数值结果。运算符描述示例+加法5+3→8-减法10-4→6*乘法2*6→12/除法15/3→5%取模(余数)10%3→1**指数(ES6)2**4→16++自增leta=5;a++→6--自减letb=8;b--→7注意:++a(前置)与a++(后置)的区别:letx=5;console....

|

|

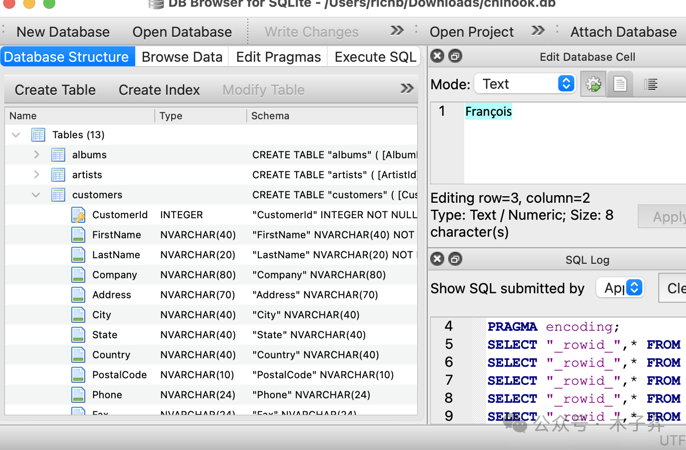

SQLite作为一种轻量级、开源的嵌入式数据库,因其简洁高效而被广泛应用于移动应用、桌面软件和小型项目中。然而,对于许多用户来说,直接操作SQLite数据库可能需要一定的SQL知识和命令行操作经验。这时,DBBrowserforSQLite(简称DB4S)便成为了管理SQLite数据库的绝佳工具。DBBrowserfo...

|

|

在前端开发的世界里,浏览器存储一直是我们处理客户端数据持久化的重要工具。多年来,localStorage凭借其简单易用的API和跨会话持久化能力,成为了许多开发者的默认选择。然而,随着Web应用复杂度的提升、安全要求的加强,以及性能优化的迫切需求,localStorage的局限性也逐渐显露。localStorage的隐...

|

|

一、效果展示,时长01:42二、VS2022界面设计:后端代码模板设计项目文件三、核心代码///<summary>///设计模板///</summary>///<paramname=sender></param>///<paramname=e></param>privatevoidbutton1_Click(obje...

|

|

WebWorkers是浏览器提供的JavaScript多线程解决方案,允许在主线程之外运行脚本,解决复杂计算导致的页面卡顿问题。本文主要讲解WebWorkers的核心原理及使用场景和进阶技巧。一、核心机制1.线程模型主线程:负责UI渲染、事件响应(不可阻塞)Worker线程:执行耗时任务(如大数据处理),与主线程并行运...

|

|

离线授权码设计对于自己的软件产品,希望别人付费、或者在我们授权的情况下才允许使用。那么我们应该如何去这个授权码/许可证的机制呢?前言离线授权的方案无非就是两种,一种是软件层面的授权,一种是硬件层面的授权。软件层面:我们向用户提供一串特定的字符串,用户在软件中输入我们提供的字符串,在使用端校验用户输入的授权码,即可完成软...

|

|

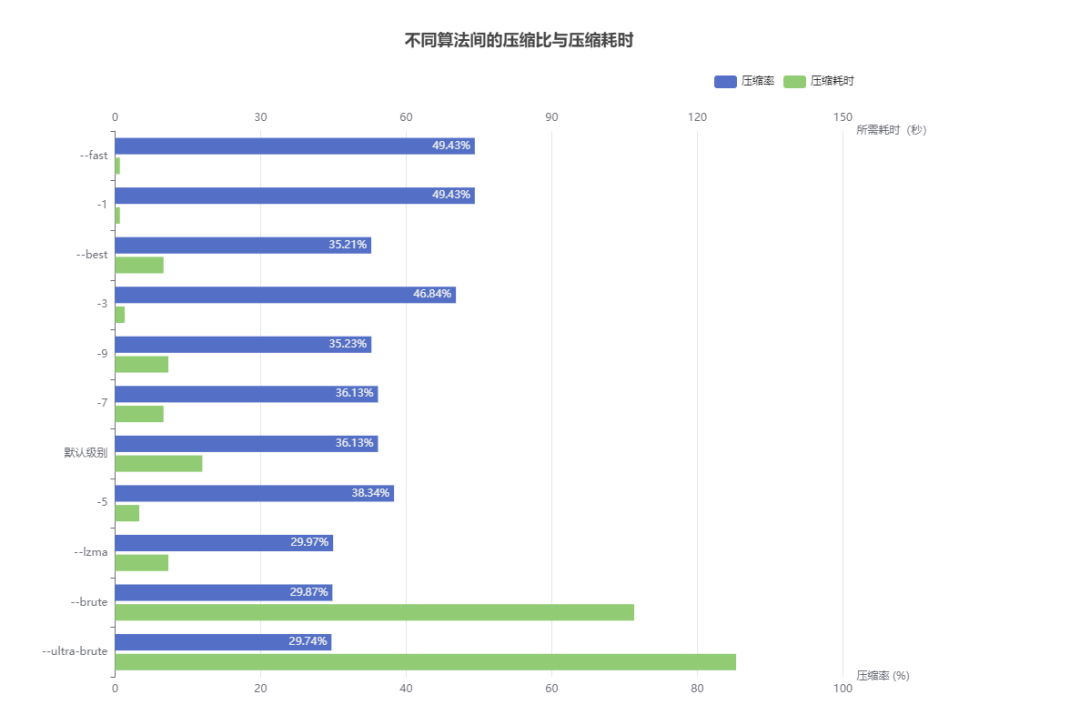

UPX是什么UPX全称是UltimatePackerforeXecutables,是一个免费、开源、编写、可扩展、高性能的可执行程序打包程序。换句话说一个可执行文件的压缩工具。主要的功能是将可执行的二进制程序、动态链接库和其他的二进制文件压缩为更小的体积,UPX通常可以将文件大小减少50%-70%。从而减少磁盘空间占用...

|

|

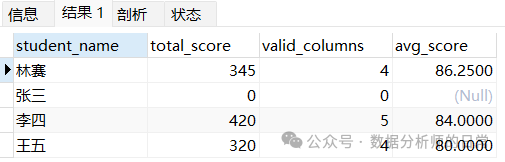

在之前的文章:数据统计必备技能:掌握SQL聚合函数的使用方法!中,有提到过求平均值的函数AVG的使用。不同于之前的AVG函数的使用(只对单列求平均值),今天的分享是如何用SQL计算报表中多列字段的平均值。01问题场景和数据准备假设某在线教育平台需要统计学生的平均成绩,但存在以下复杂情况:学生可能缺考某些科目(成绩为空)...

|

|

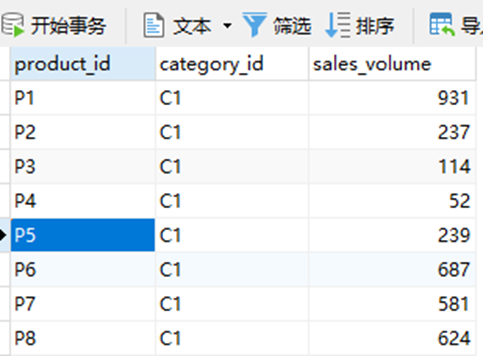

在数据分析师日常工作中,不仅要用到SQL将数据检索查询出来,还需要对数据进行不同维度的统计和汇总运算。SQL中的聚合函数就是用于统计和汇总数据的。它们通常与GROUPBY子句一起使用,以便根据特定列对结果进行分组。常见的聚合函数包括:COUNT、SUM、AVG、MAX、MIN等。01语法结构SELECT[column_...

|

|

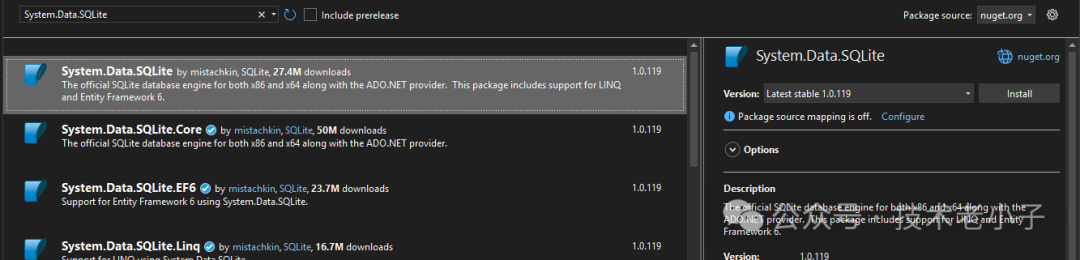

在现代软件开发中,高效处理大数据量是一个常见且具有挑战性的任务。SQLite作为一个轻量级、无服务器的关系型数据库,在C#中提供了强大的数据处理能力。本文将深入探讨如何使用SQLite优化大数据量的存储和检索。准备工作首先,我们需要引入必要的NuGet包://使用System.Data.SQLite进行SQLite数据...

|

|

前言嗨,大家好!在C#中,反射是一种强大的工具,允许我们在运行时检查和操作对象的类型信息。然而,传统的反射方法往往伴随着冗长且不易读的代码。幸运的是,我们可以通过使用C#中的dynamic动态类型,来简化一些反射操作,让代码更加简洁和易于理解。(关于dynamic更多知识,可以参考前方《C#中的神奇两兄弟:var和dy...

|

|

前言嗨,大家好!在C#的世界里,我们常常会遇到var和dynamic这两个亲密无间的好友。你可能经常用var来声明变量,觉得好简洁,但听说过dynamic吗?它也很神奇,但是使用场景有所不同。想象一下,你面前有两面镜子,一面能清晰地反射出你的样子,而另一面则像是魔法镜,可以变幻出各种形态。var和dynamic就像是这...

|

|

无论是从未接触过数据库的新手,还是想深入了解NoSQL技术的开发者,MongoDB都是一个绕不开的话题。它凭借灵活的数据模型、强大的扩展能力,成为现代应用开发的热门选择。本文将从基础概念到高阶特性,层层递进,带你全面探索MongoDB的独特之处。1

初识MongoDB:颠覆传统数据库的设计理念什么是MongoDB?M...

|

|

前言SQL数据类型用于指定数据库表中列的内容和类型,确保数据的正确性和高效存储。常见的SQL数据类型包括数值类型、日期和时间类型、字符类型等。本文将介绍SQLServer的字符类型CHAR、VARCHAR和NVARCHAR的差异。差异1、存储和长度CHAR固定长度的字符数据类型,无论实际存储的数据长度是多少,都会占...

|

|

我已经使用.NET超过十年,优化过许多C#代码,并掌握了那些将普通开发者与高性能工程师区分开来的微妙细节。性能优化并不依赖于最新的硬件或扩展规模,而是从一开始就高效地编写代码。以下是我通过经验总结的20个技巧——有些常见,有些则较为冷门。这些技巧将使你的.NET应用程序运行得更快,消耗更少的内存,并表现得像企业级应用。...

|

|

在C#开发领域,异步编程早已成为提升应用性能与响应性的关键技术。随着微软不断推动开发者采用更高效的编程模式,async/await关键字在C#中得到了广泛应用。然而,如同任何强大的工具一样,异步编程也隐藏着诸多容易被忽视的特性与陷阱。据相关数据及业内观察显示,高达90%的程序员在异步编程时,都未能充分掌握其中的关键要点...

|